Frida 주요 기능

Hooking 및 함수 변조

앱의 실행 중 함수에 접근하여 수정, 동적 코드 변경이 가능

인터셉트 및 로깅

메서드 호출, 인자, 반환 값을 실시간으로 인터셉트하고 로깅할 수 있음

SSL 핀단 우회

SSL Pinning 우회로 앱의 안전한 연결 트래픽을 살펴볼 수 있음

스크립팅 및 자동화

JavaScript를 활용하여 동적 분석을 자동화할 수 있는 스크립팅 기능 제공

메모리 분석 및 조작

메모리에 직접 접근하여 데이터 분석 및 동적 메모리 조작 가능

스크린샷 및 파일 시스템 접근

화면 스크린샷 캡처 및 파일 시스템에 접근하여 파일 조작이 가능

Frida 환경 구성

1. 녹스 앱플레이어 (Nox)

2. 아나콘다 (파이썬)

3. 프리다

4. 프리다 서버 (Android)

1. 녹스 앱플레이어 (Nox) 설치, 설정

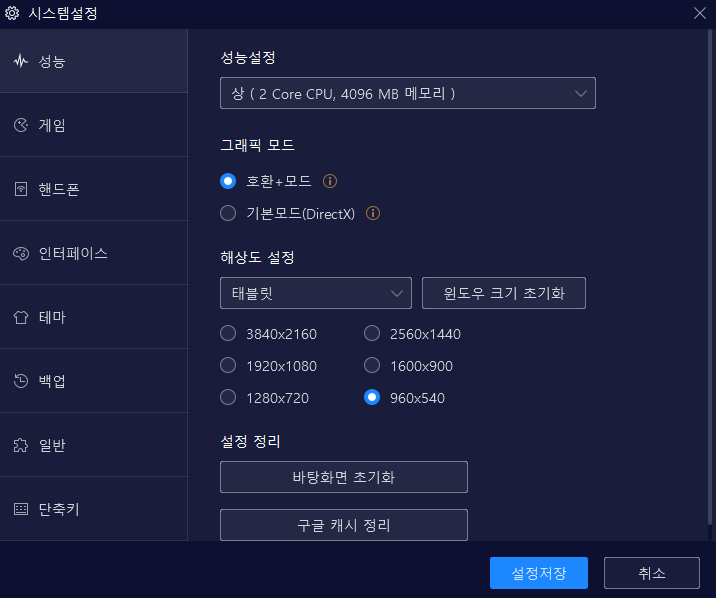

게임 목적이 아니므로 해상도, 속도 설정 등을 수정

설치 → 시스템 설정 → 성능 → 해상도 설정 (960 * 540) → 재실행

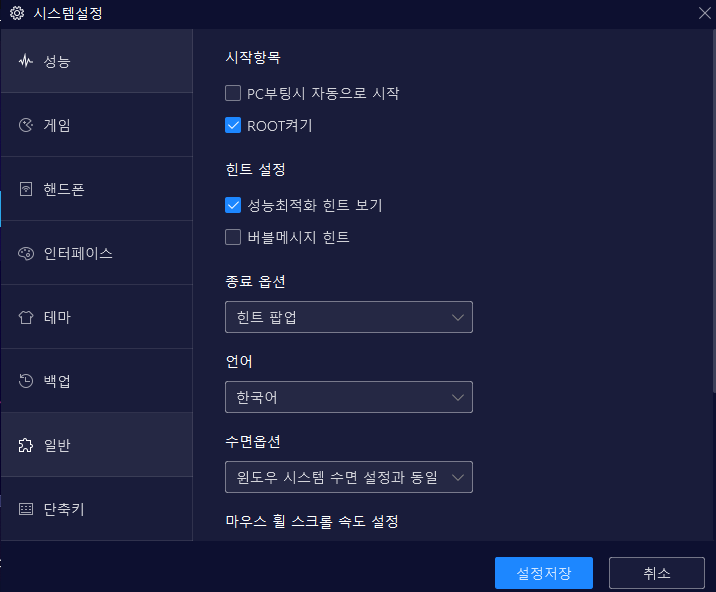

안드로이드 ‘Root 켜기” 체크 (관리자 권한 필요)

설치 → 시스템 설정 → 일반 → “Root 켜기” → 재실행

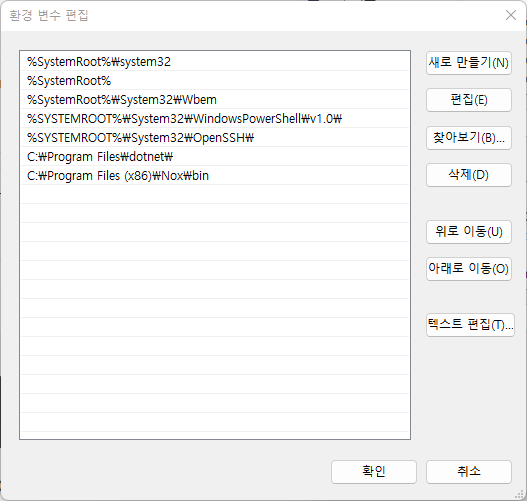

2. Nox ADB 환경 변수 설정

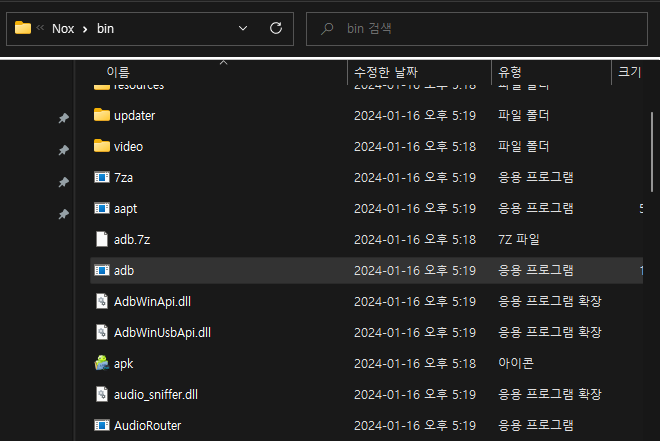

adb 파일 경로 (기본 설치 기준) : C:\Program Files (x86)\Nox\bin

시스템 속성 → 환경 변수 편집 → Nox 설치 경로 Path 추가

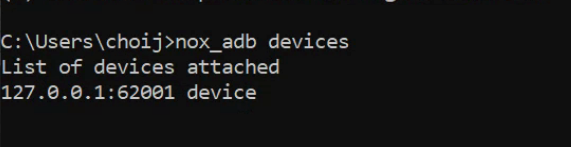

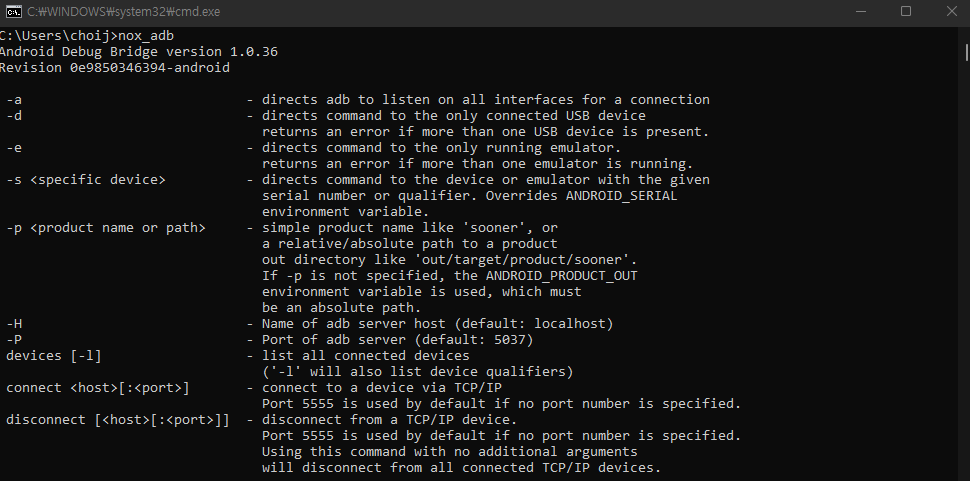

nox_adb 명령어 실행으로 환경변수 정상 설정 확인

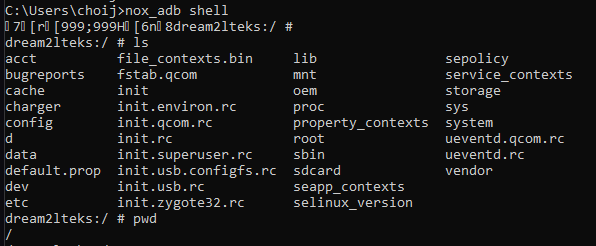

3. Nox 애뮬레이터 Shell 연결

Emulator에 접근을 위해 nox_ adb shell 명령어 입력 시 Nox Emulator Shell 접근이 가능

4. 현재 실행중인 Nox Emulator 정보 확인

nox_adb devices 명령어 입력 시 Nox Emulator 주소, 포트 정보 확인 가능