성공적인 Penetration Testing을 수행하기 위해서는 먼저 공격 대상의 정보를 수집하는 단계인 Footpringing, Passive Scanning 단계가 이루어져야 한다. 스캐닝을 통한 정보들 만으로도 모의해킹은 충분히 가능하지만 별도 취약성 평가 도구를 활용해 스캐닝을 시도 할 수 있다. 하지만 이 경우 스캐닝 과정에서 트래픽이 다랑 발생될 수 있으며, 사전에 모의해킹을 협의한 대상이 아니라면 문제가 될 수 있다.

이번 포스트에서는 모의해킹 도구로도 많이 사용되는 취약성 검사 도구인 “Nessus”를 리눅스 환경에서 사용하는 방법에 대해서 알아보겠다.

1. Nessus 다운로드

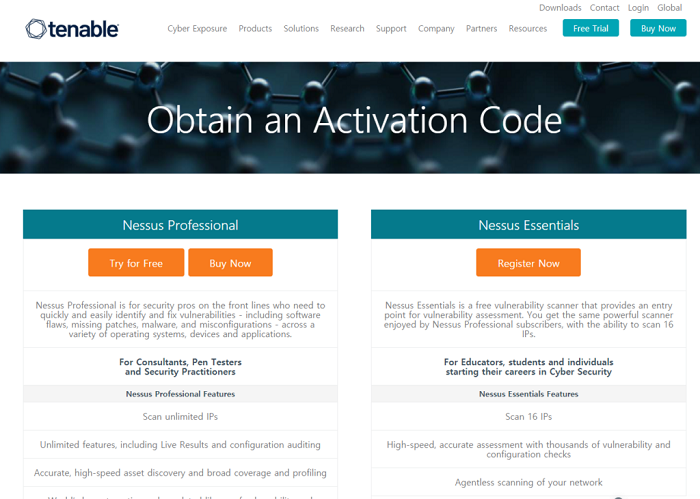

- 접속 후 활성화를 위한 “Get Activation Code” 버튼클릭

- 우측 “Nessus Essentials” 의 “Register Now” 버튼 클릭

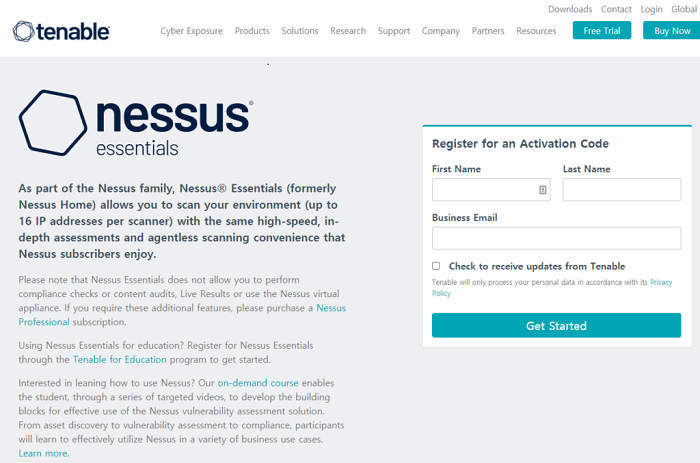

- 간단하게 이메일을 활용해 회원가입 해준다.

- 이후 활성화 코드가 담긴 메일이 오게 되고 “Download Nessus” 버튼을 클릭하여 다시 다운로드 페이지로 이동이 가능하다.

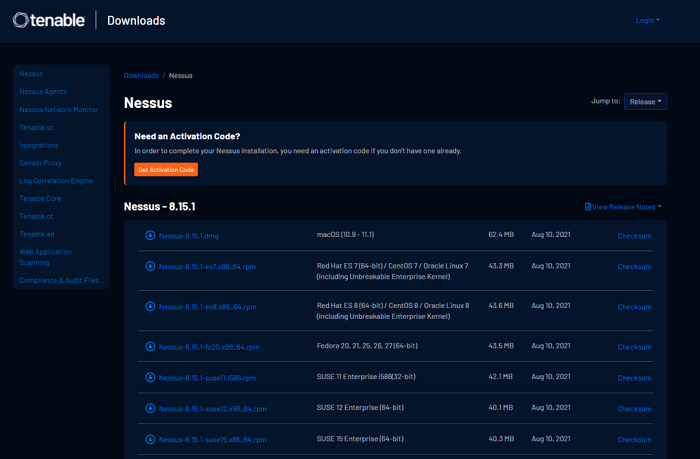

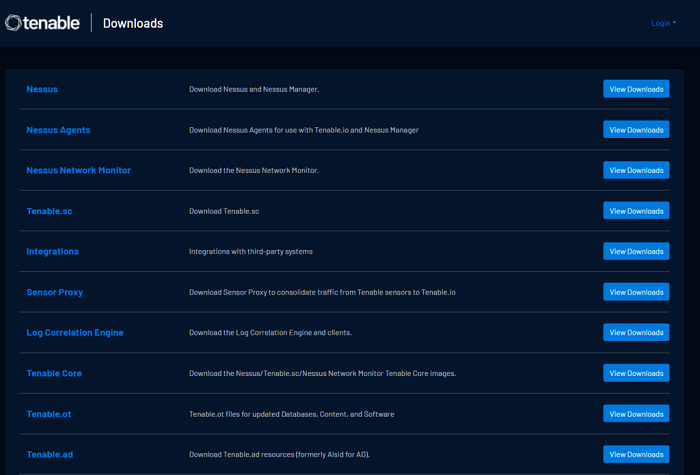

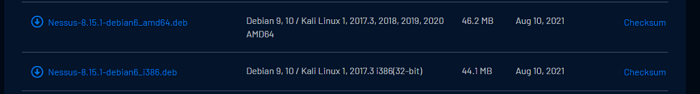

- 이후 다시 Download 페이지로 돌아오면 “Nessus View Download”버튼을 클릭해 준다.

- 이후 사용할 운영체제에 맞는 패키지를 다운 받아주면 된다. 필자는 KaliOS 환경에서 테스트를 시험하기 위해 해당 BIT에 맞는 “Nessus-8.15.1-debian6_i386.deb” 패키지를 다운받았다.

- 참고로 간단하게 Linux Bit 확인 명령어를 확인하는 명령어는 다음과 같다.

# getconf LONG_BIT- 이후 다운로드 페이지가 나오면 쭉쭉 넘겨 다운 받아주면 된다.

2. Nessus 설치

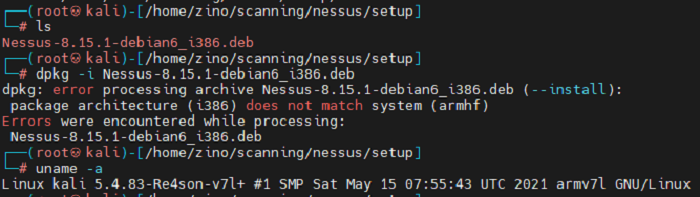

- 다운로드 이후 패키지 설치 과정에서 문제 발생

실행 명령어

# dpkg -i Nessus-8.15.1-debian6_i386.deb

운영체제는 32bit이지만 라즈베리파이에 설치한 Kali 리눅스의 아키택처는 armv7l 이고 해당 아키택처는 Nessus에서 지원하지 않는 희귀한 Arch Linux OS는 지원이 되지 않는다고 한다. 따라서 가상머신을 활용해 리눅스 시스템을 구축한 뒤 재 설치를 진행하였다.

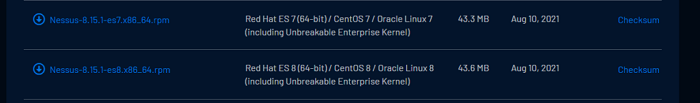

CentOS를 활용해 다시 버전에 맞는 Nessus를 다운받아 sftp 파일 전송 도구인”RaiDrive”를 활용해 옮겨서 설치를 진행하였다.

- 다시 CentOS용 Nessus를 설치해주고..

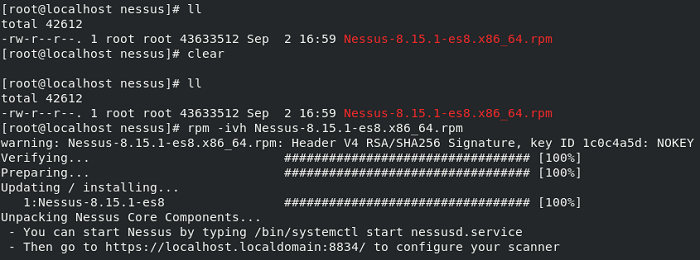

- CentOS에서의 패키지 설치 명령어를 입력하여 설치를 진행한다.

# rpm -ivh Nessus-8.15.1-es8.x86_64.rpm

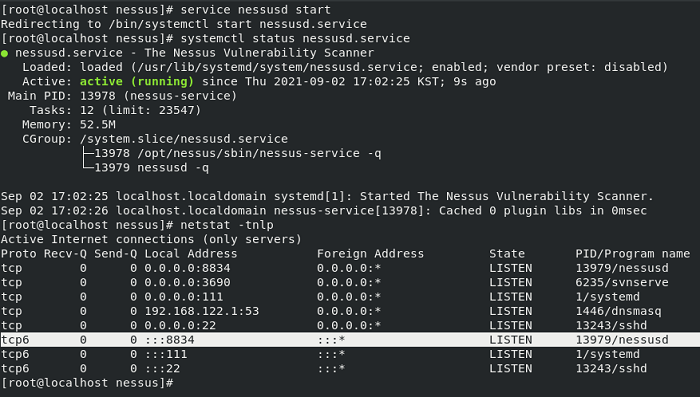

- 설치 후 서비스 실행 명령어를 입력한 후 서비스 상태를 확인하여 정상적으로 Nessus Service가 동작함을 확인하였다.

- Nessus Service 실행, 서비스 상태 확인 명령어

# service nessusd start

# systemctl status nessusd.service- 실행중인 서비스 확인

# netstat -tnlp

- 이후 “8834” 포트에서 nessusd 서비스가 실행됨을 확인하였고, 재부팅 시 nessus 서비스 자동실행 명령어를 활용해 재부팅시 서비스가 실행되게 할 수도 있다.

- nessus 자동실행 명령어

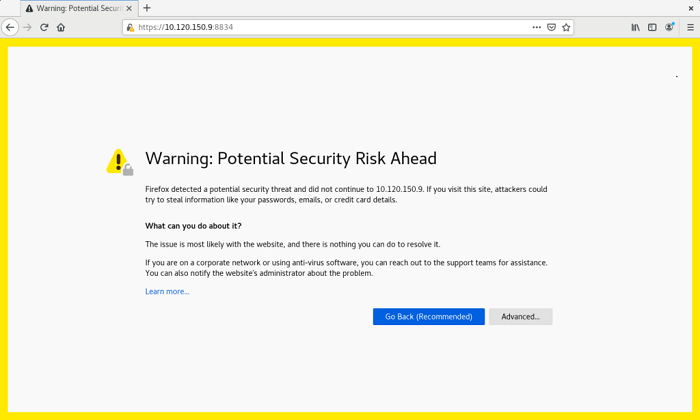

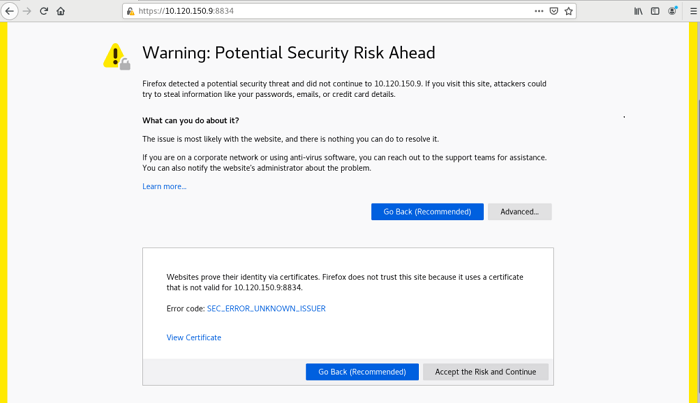

# systemctl enable enssusd이후 다음과같이 웹 브라우저에서 https://[서버 IP 주소]:8834 를 입력하게 되면 경고창이 나온다.

“Advanced” 버튼을 클릭한 후 “Accept the Risk and Continue” 버튼을 클릭해 접근하면 된다.

한번만 진행하면 다음부터는 묻지 않는다.

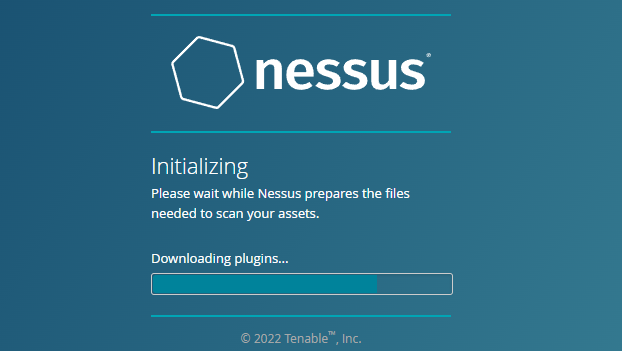

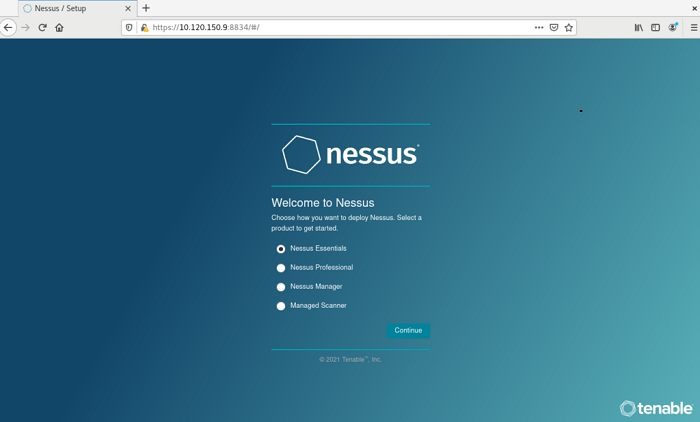

이후 아래 그림처럼 nessus 화면이 나오게 된다.

이어서 nessus 활성화, 사용자 생성 방법 등을 포스팅하겠다.